Um novo tipo de ataque man-in-the-middle foi detectado na natureza, visando o Mac da Apple. Apelidado de OSX / DOK, ele conta com uma nova variedade de malware do macOS, que utiliza um certificado de segurança falso para contornar a proteção do Gatekeeper da Apple. Atualmente, os programas antivírus populares não conseguem detectar o OSX / DOK.

O Hacker News e as pesquisas do CheckPoint explicam que o malware afeta todas as versões do macOS usando um certificado de desenvolvedor válido assinado pela Apple. Veja o que o OSX / DOK faz, como funciona, como saber se você é afetado e o que pode fazer para se proteger e evitar esses tipos de ataques no futuro..

O que é OSX / DOK?

OSX / DOK é um novo tipo de malware distribuído por meio de uma campanha de phishing por email.

Ele foi projetado para atingir especificamente os proprietários de Mac. O OSX / DOK afeta todas as versões do macOS e pode evitar a detecção pela maioria dos programas antivírus. É assinado com um certificado de desenvolvedor válido autenticado pela Apple, o que significa que evita a detecção pelo recurso de segurança Gatekeeper do macOS.

Como o OSX / DOK infesta o seu Mac?

O pacote de malware está contido em um arquivo .ZIP chamado "Dokument.zip".

Uma vez executado, o malware primeiro se copia para a pasta / Usuários / Compartilhado / do seu Mac antes de se executar a partir desse local. Em seguida, ele instala um novo certificado raiz que permite interceptar seu tráfego com um ataque man-in-the-middle. Para garantir que o malware termine de instalar sua carga útil antes de uma reinicialização, ele se adiciona como item de login do macOS chamado "AppStore".

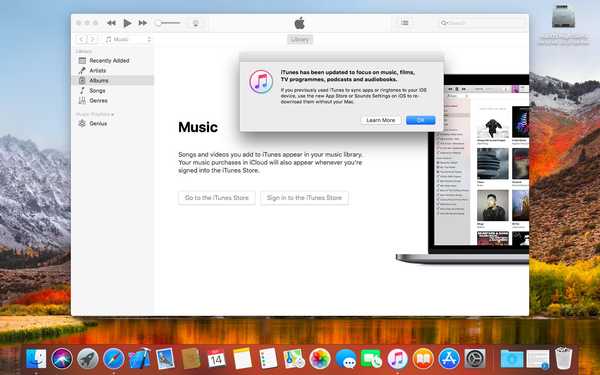

Em seguida, o usuário é recebido com uma janela persistente projetada para se parecer com um aviso válido do macOS, como você vê na captura de tela abaixo. A janela informa o usuário de um suposto problema de segurança em seu Mac, que requer uma atualização. A mensagem impede que o usuário faça qualquer coisa no computador até aceitar o prompt de atualização falsa.

Clicar no botão Atualizar tudo exibe outra solicitação, solicitando sua senha.

Depois que a senha é fornecida, o malware ganha privilégios de administrador no seu Mac.

Usando esses privilégios, ele instala ferramentas de linha de comando que permitem a conexão com a dark web. Em seguida, altera as configurações de rede para redirecionar todas as conexões de saída por meio de um servidor proxy malicioso, que permite ao invasor escutar suas comunicações.

Algumas mensagens de phishing usadas para espalhar o malware parecem visar principalmente usuários na Alemanha, mas isso não significa que apenas usuários europeus estejam em risco. Pelo que vale, o código do malware suporta mensagens em alemão e inglês.

Que dano o OSX / DOK causa?

O OSX / Dok redireciona seu tráfego através de um servidor proxy malicioso, dando aos usuários nefastos acesso a toda a sua comunicação, incluindo a criptografada por SSL. Como instala um certificado raiz comprometido no sistema, o invasor pode se passar por um site para enganar os usuários e fornecer suas senhas para aplicativos bancários e serviços online populares.

Como saber se você é afetado?

Se você abriu recentemente um arquivo ZIP em uma mensagem de e-mail que não esperava, e agora vê solicitações de aparência suspeita solicitando sua senha do Mac, seu sistema pode ter sido infectado pelo OS X / DOK. Como o malware redireciona o tráfego da rede para um servidor proxy não autorizado, você deve se aventurar Preferências do Sistema → Rede.

A partir daí, selecione sua conexão de rede ativa na coluna da esquerda (como Wi-Fi, Ethernet e assim por diante) e clique no ícone Avançado botão. Agora clique no Proxies aba.

E se Configuração automática de proxy foi ativado na coluna da esquerda e o campo abaixo do cabeçalho Arquivo de configuração de proxy aponta para o URL que começa com "127.0.0.1:5555", o malware já está direcionando todo o seu tráfego através de um servidor proxy não autorizado.

Simplesmente exclua esta entrada para impedir o roteamento de tráfego.

O malware instala dois LaunchAgents que começarão com a inicialização do sistema:

- / Usuários / SEU NOME DE USUÁRIO / Biblioteca / LaunchAgents / com.apple.Safari.proxy.plist

- / Usuários / SEU NOME DE USUÁRIO / Biblioteca / LaunchAgents / com.apple.Safari.pac.plist

Se você encontrar esses arquivos nos locais acima, exclua-os imediatamente.

Por fim, verifique a existência do certificado falso mais seguro chamado “Servidor Seguro CA 2 de Validação Estendida de COMODO RSA” na seção Sistema do aplicativo Keychain Access em sua pasta / Aplicativos / Utilitários /.

Se o certificado estiver instalado no seu Mac, exclua-o.

Como se proteger?

OSX / DOK é o primeiro malware de grande escala a atingir usuários de Mac por meio de uma campanha coordenada de phishing por email.

O primeiro ponto de ataque depende do usuário abrir um anexo criado com códigos maliciosos em uma mensagem de email. Não abra anexos suspeitos, especialmente se o arquivo anexado tiver o nome “Dokument.ZIP”. Cuidado com mensagens de phishing com GIFs animados ou com relação a supostas inconsistências em suas declarações fiscais.

Sempre verifique os cabeçalhos para confirmar a validade do remetente.

Se o arquivo de malware chegou ao seu sistema, não interaja com solicitações de aparência suspeita que finjam ser diálogos válidos do macOS, especialmente se solicitarem sua senha de root sem motivo aparente. A Apple nunca envia mensagens de aviso se o seu Mac precisar de uma atualização de software. Todas as atualizações de software do macOS são distribuídas exclusivamente via Mac App Store.

Se você usar um aplicativo antivírus, atualize seu banco de dados de assinaturas manualmente.

No momento da redação deste artigo, nenhum fornecedor de antivírus atualizou seu banco de dados de assinaturas com malware do DOK OS X, mas isso mudará em breve. Esse problema de malware será totalmente resolvido assim que a Apple revogar o falso certificado de segurança que seu autor abusou para ignorar o recurso de segurança do Gatekeeper.

Fonte: The Hacker News, CheckPoint